短い時間であっちもこっちも、とページを渡り歩くのも面倒なので、

自分用の、一気に見られるページのリンク集です

一気見ページ

PM2.5宮崎 1日

http://soramame.taiki.go.jp/soramameGraph/graph2.php?_jpg_csimd=1&MstCode=45201050&Komoku=25

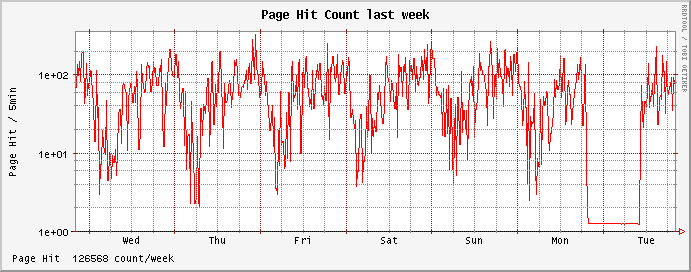

PM2.5宮崎 1週間

http://soramame.taiki.go.jp/soramameGraph/graph1.php?_jpg_csimd=1&MstCode=45201050&Komoku=25

PM2.5西日本 (当日のファイル名の必要あり)

http://az416740.vo.msecnd.net/static-images/particulate_matter/japan_west/japan_west_2014-07-01-12-00-00_large.jpg

天気予報

桜島の噴火

ドル円チャート